逆向学习

(web端)抖音直播间弹幕消息获取

实战

网站被爬?用几行代码「炸」他服务器

本文档使用 MrDoc 发布

-

+

up

down

首页

实战

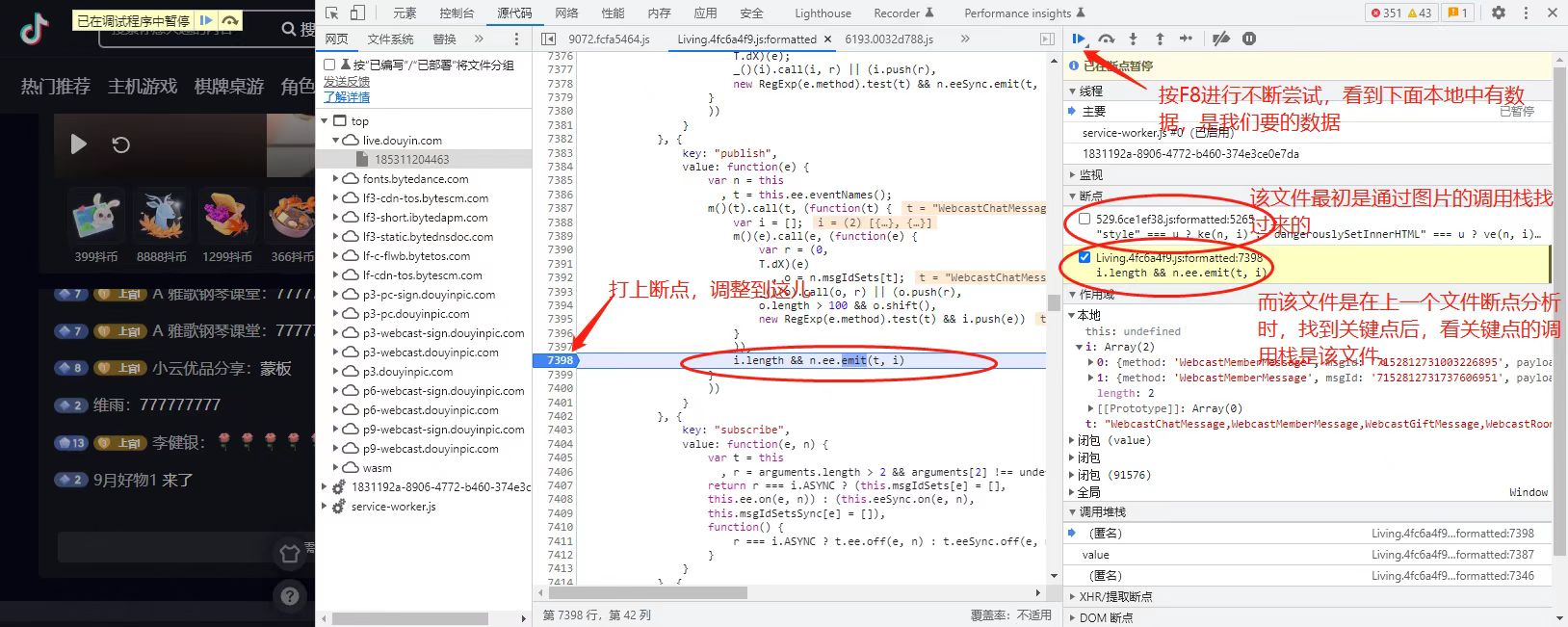

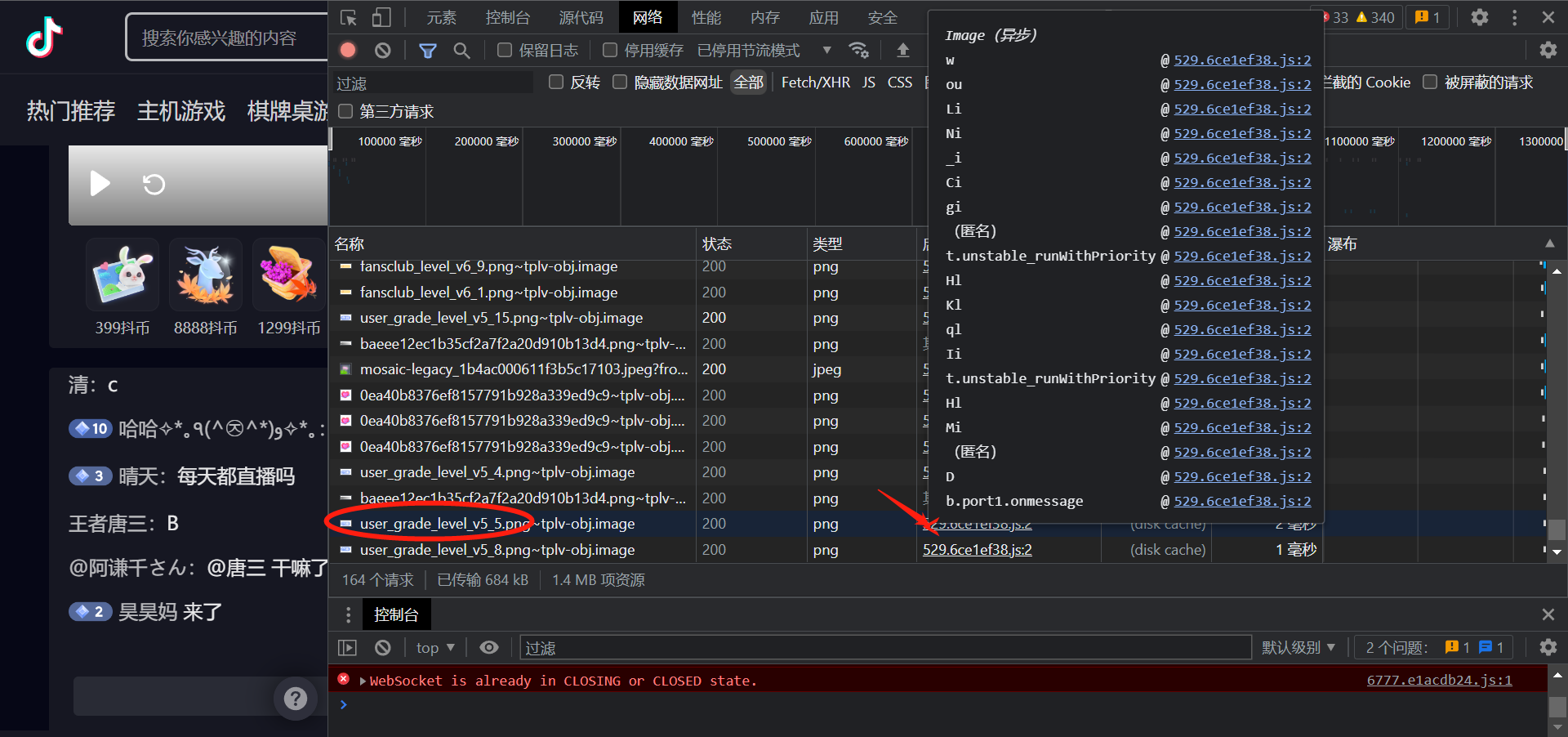

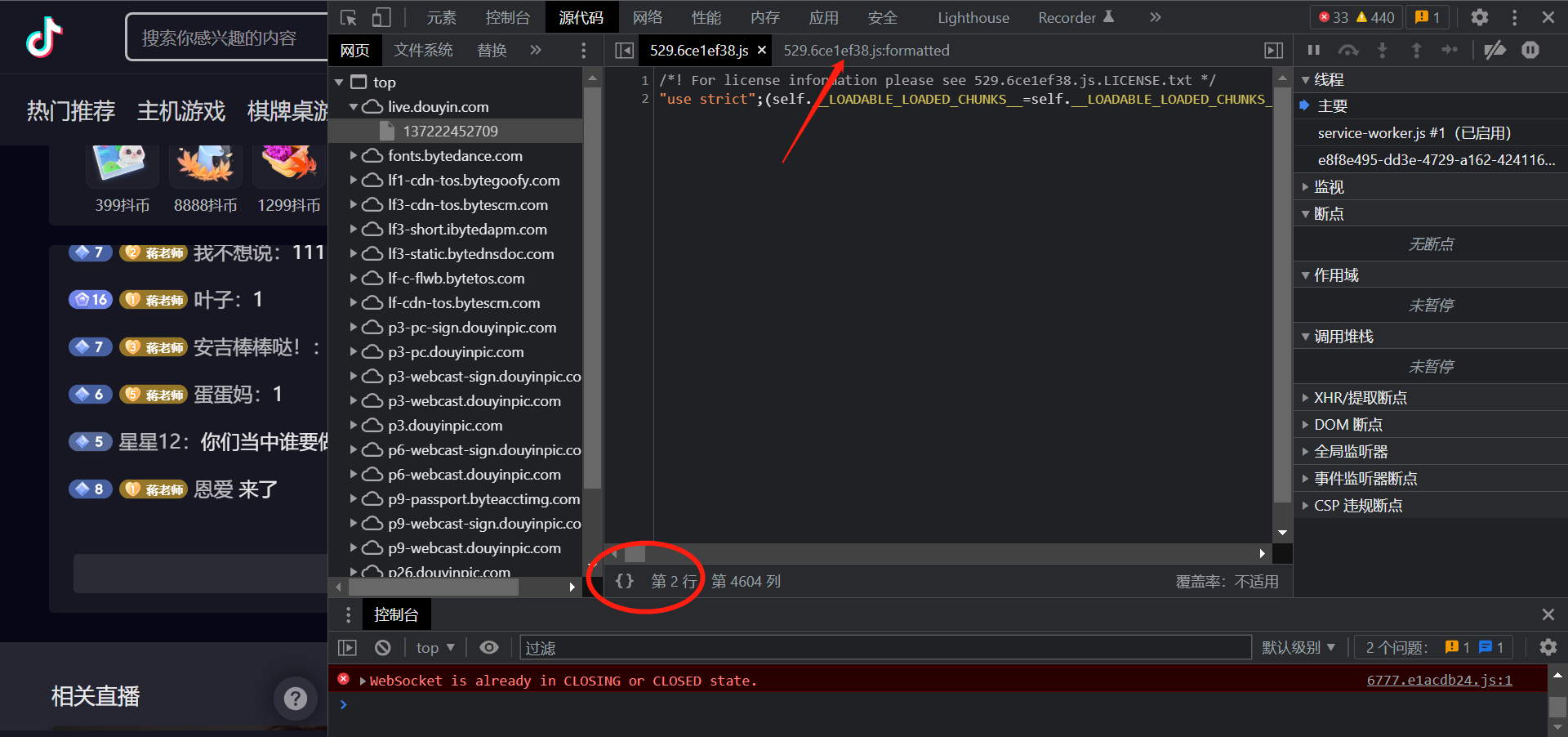

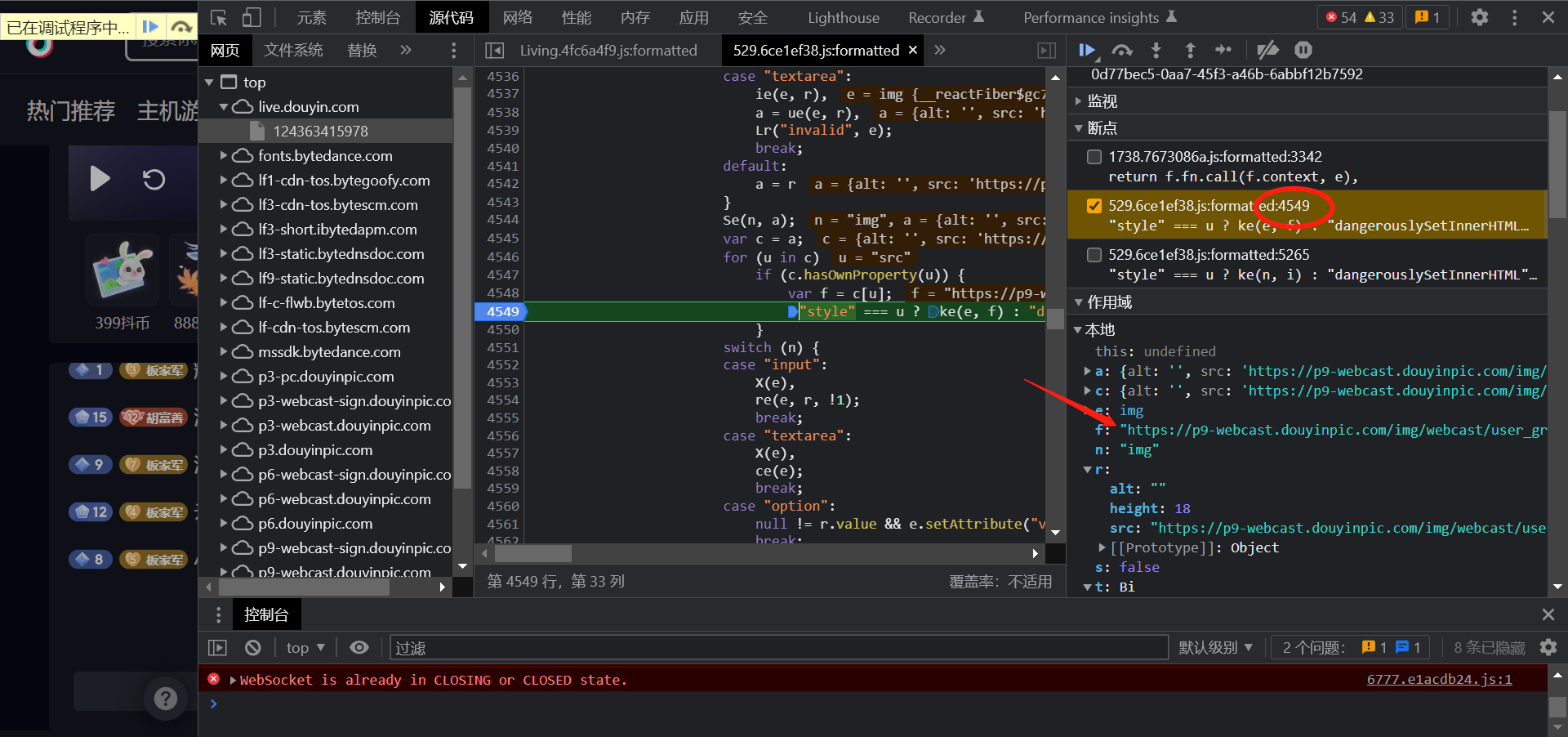

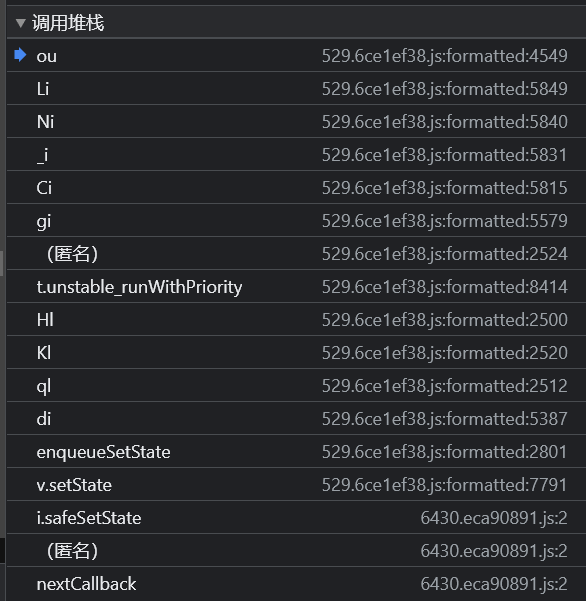

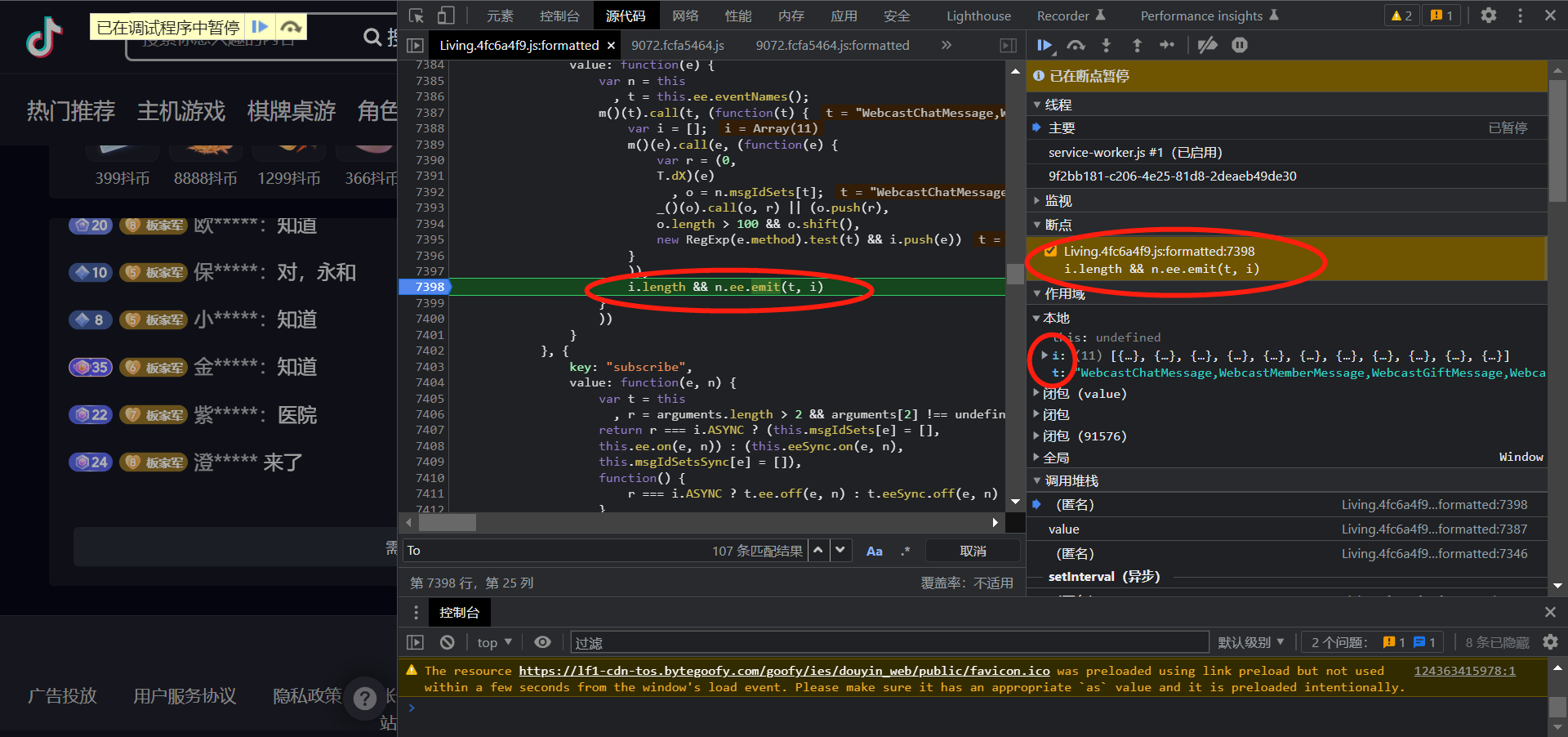

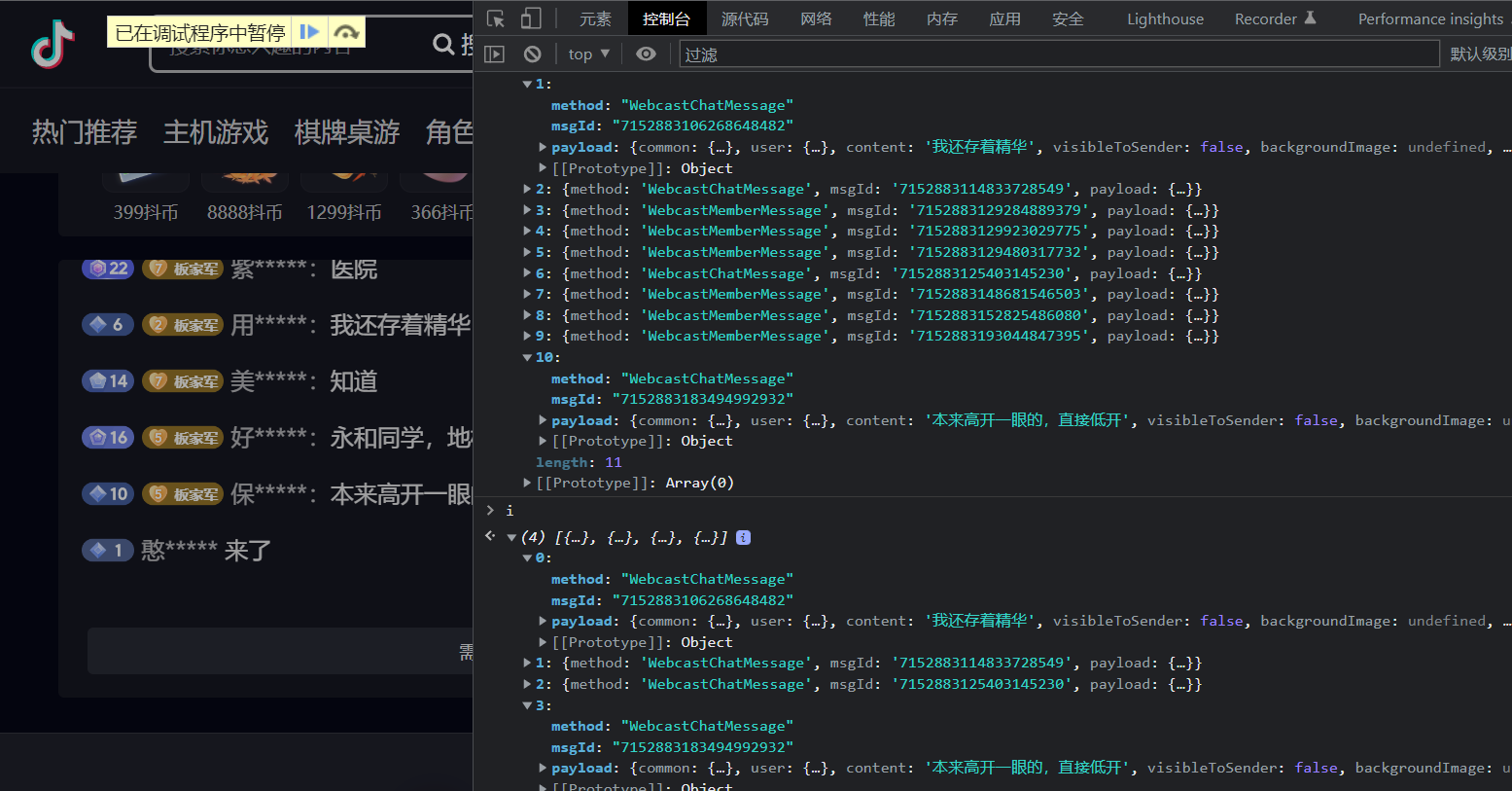

按照原作者思路,这些图标是和消息一同出现的,他们应该是在同一个消息体里。找到他们的调用栈,是529.6ce1ef38.js  看得到在这个调用栈中有非常多函数或变量,需要一个个看。 进入调用栈后,格式化显示js代码:  通过设置断点+F8进行反复查看,看到4549行那儿,在本地作用域中有相关信息,且相关调用堆栈中有很多,并有对应的脚本和所在行数。   反复F8调试查看,最终在Living.4fc6a4f9.js那儿  其他地方也有数据,主要是这儿变量少,只有i和t,且i是我们要的,我们通过控制台可以输出查看:  和左边看到的数据不同,是因为我们这儿截获的数据是浏览器还未渲染出来时就出现了,后面多按几次F8可以看到,后面就加载到浏览器中了。  接下来就是js替换,有[多种方法](https://blog.csdn.net/qq523176585/article/details/126258689): - 方法1:使用谷歌浏览器自带的替换功能(https://zhuanlan.zhihu.com/p/108207751 ) - 方法2: 使用fiddler的auto response替换功能(https://www.cnblogs.com/shichangchun/p/10731297.html)

laihui126

2022年12月2日 10:00

分享文档

收藏文档

上一篇

下一篇

微信扫一扫

复制链接

手机扫一扫进行分享

复制链接

关于 MrDoc

觅道文档MrDoc

是

州的先生

开发并开源的在线文档系统,其适合作为个人和小型团队的云笔记、文档和知识库管理工具。

如果觅道文档给你或你的团队带来了帮助,欢迎对作者进行一些打赏捐助,这将有力支持作者持续投入精力更新和维护觅道文档,感谢你的捐助!

>>>捐助鸣谢列表

微信

支付宝

QQ

PayPal

下载Markdown文件

分享

链接

类型

密码

更新密码